Tic360

La solución informática definitiva que proporciona todos los servicios que la empresa necesita sin pagar costosas licencias ni harware

Tic360

El sistema que integra todos los servicios que necesita la empresa

Ya no es necesario el elevado gasto por la compra de un nuevo servidor para almacenar todas los datos, ni comprar la costosas licencias para disponer de un Active Directory, ni pagar por un alojamiento web para alojar tu nueva web o disponer de correo.

El acceso a través de una vpn segura y rápida para poder trabajar desde donde quieras o sincronizar todos tus datos de la empresa con tus dispositivos es un juego de niños para nuestra solución

VIRTUALIZACION DE SERVIDORES

Conversión

De servidores físicos a virtuales, trasladando todos los datos y aplicaciones sin tener que reinstalar nada

Windows y Linux

Tanto Bios como Uefi y con cualquier sistema de archivos

Securización y copias de seguridad

Copias de seguridad nocturnas, tanto locales como remotas

Active directory y Domino Windows

Sin necesidad de licencias CALs

Integración usuarios Windows sin licencias por usuario

Dos modalidades

Como servidor standaolone o DC adicional

Gestión políticas de seguridad

Con las herramientas standard RSAT de Windows

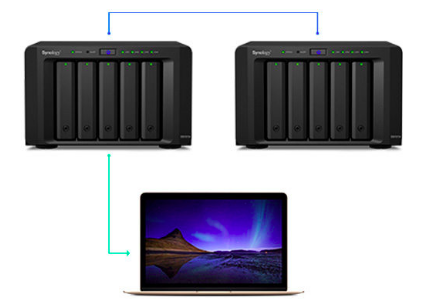

CLUSTER DE ALTA DISPONIBILIDAD

Sin interrupción de servicio

Sus servidores siempre funcionando sin pérdidas de ingresos ni de horas trabajadas y productividad por parte de la empresa

Replicación contínua

Nuestro cluster continuamente replica la información entre los distintos nodos para una recuperación inmediata en caso de fallo

Fiabilidad garantizada

Tolerancia a fallos garantizada en servidores Windows y Linux con migraciones automáticas entre nodos en caso de failover

CON TU PROPIO ORDENADOR O TE PONEMOS UN SERVIDOR SIN COSTE

Así de claro y trabajarás desde el primer día

Servidor de ficheros y carpetas

NAS ilimitado de almacenamiento

Podrás almacenar localmente toda la información que quieras

Windows, Mac, Linux y dispositivos móviles

Podrás acceder y trabajar con cualquier ordenador o dispositivo

Accesos remotos

Y podrás también almacenar o acceder remotamente a tus datos

Servidor de bases de datos

Servidores Microsoft Sql Server

Para usar aquellos programas que requieran Microsoft SQL Server

MySql, PostgreSql, Sqllite, MongoDB

Soportamos casi cualquier base de datos

Copias de seguridad

Cada noche tu información a buen recaudo

Gestión empresarial

ERP - Sistema de gestión

Prespuestos, pedidos, facturas, lotes, caducidades, domiciliaciones, notas de entrega, intervenciones, expediciones

Trabaje desde cualquier lugar

Compatible con todos los sistemas Windows, Mac, Linux y dispositivos móviles

Cualquier negocio

Pymes, Autónomos, Profesionales, Clubs, Asociaciones…

Comercio electrónico

Enlazado con su plataforma web de comercio electrónico para poder vender sus artículos y recibir sus pedidos automáticamente

Tic360 es para todo el mundo

Pymes

Virtualización

VPN

Servidor ficheros

Web y correo

Nube privada

Gran empresa

Virtualización

Active Directory

Teams

Gestión infraestructuras

Seguridad

Autónomo

Gestión empresa

Web y correo

Gestión documental

Nube privada

Acceso remoto

Profesional

Web y correo

Gestión empresa

Gestión documental

Nube privada

VPN

Gestión documental

Eliminación del papel

Tenga su documentación de empresa, pedidos, facturas perfectamente almacenada

Ahorro de tiempo y dinero

Al buscar sus documentos rápidamente desde cualquier lugar

Mayor seguridad

Mejor preservacion y reducción del riesgo de pérdida

VPN PRIVADA Y SEGURA

Acceso seguro a sus datos

Permite trabajar desde el exterior con todas sus aplicaciones y ficheros como si estuviese en la oficina

Multiplaforma

Acceso desde cualquier ordenador y cualquier dispositivo móvil

Distintas sedes

Unión de varias oficinas para mantener toda la información actualizada

Servidor de correo propio

Espacio ilimitado

Número de dominios, cuentas tamaño ilimitado

Movilidad y seguridad

Antivirus, webmail y Antispam integrados. Soporte de cualquier dispositivo móvil

Mayor rapidez y agilidad

Los correos internos no salen de su oficina, con lo que se consigue mayor rapidez y seguridad. Recomendado para más de 5 usuarios

El poder de las grandes empresas con costes muy reducidos

- Beneficio 80%

- Productividad 75%

- Coste 15%

- Calidad 85%

- Competitividad 95%

- Ventas 98%

NUBE PRIVADA

Ilimitada

En usuarios y capacidad de almacenamiento

Multiplataforma

Windows, Mac, Linux, dispositivos móviles y a través de web

Alta rapidez

Sólo se sincronizan bloques de archivos modificados

Servidor web

VPS propio

Su web alojada en su propia oficina e integrada con su comercio eléctronico

Migración de correo y web

Traslado de su web y correo del alojamiento actual al nuevo

Alta seguridad

Integrado en las copias noctunas de su infraestructura y con doble firewall y mecanismos anti-hacking

Nuestros compromisos

Seguridad

Robustez herramienta

Actualizaciones

Estructura de bóveda

Precio

Uso Ilimitado

Precio simple

Económico

Soporte

Desarrollo contante

Por telefono

por correo

COMERCIO ELECTRONICO

Integrado con nuestro sistema de gestión

Sus artículos aparecerán al momento en la web y sus pedidos el ERP

Prestashop

Albergando su Prestashop en local con su web y contra su ERP

Redes Sociales

Integración con redes sociales y Marketing On-line

Pasarelas de pago

Unido con las cuentas de su banco habitual

Centralita ip

Ilimitada

En número de llamadas y extensiones

Altas funcionalidades

Transferencias de llamadas internas y al exterior, Operadora automática, llamada directa a extensión, música en espera, colas de llamadas, locuciones personalizables y gestión de llamada en función del día y la hora

Económico y rápido

Podrás disponer de los módulos que quieras de manera rapida y económica, sin tener que pagar licencias ni equipamiento

PRIVACIDAD

Toda la información estará en tus instalaciones, evitando así que terceros tengan acceso a tus datos

ESCALABILIDAD

Puedes incrementar o decrementar tus servicios y usuarios cuando quieras sin penalización alguna

Backups en la nube

Externos

Copia completa del ordenador que se desee o seleccionando información

Internos

Copia de todo el contenido que se desee o de toda la información a una nube interna dentro de Tic360

Alta rapidez

Solo se copia lo añadido y sólo aquellos bloques cambiados

CRM

Grandes beneficios

Control exhaustivo de las relaciones con los clientes y de la fuerza comercial

Mayor productividad en la venta y la postventa

Toda la información de nuestra relación con los clientes en un mismo punto

Fidelización de clientes

Podrá realizar campañas de marketing más segmentadas

Gestión Infraestructuras

Servicios

Servidor DHCP, DNS, Autoridad de certificación, FTP, NTP, VPN, Dominio

Gateway

Configuración y encaminamiento de red, Balanceo de carga, Failover, Unión de redes

Seguridad

Firewall perimetral, Unión de oficinas, Antivirus, Radius, Http Proxy, Control de accesos web, Sistema de detección de intrusos